SSH (Secure Shell) texnologiyasi xavfsiz ulanish orqali kompyuteringizni masofadan boshqarish imkoniyatini beradi. SSH barcha uzatilgan fayllarni, shu jumladan parollarni shifrlaydi va shuningdek har qanday tarmoq protokolini uzatadi. Asbob to'g'ri ishlashi uchun uni nafaqat o'rnatish, balki sozlash kerak. Bu asosiy maqola konfiguratsiyasining mahsuloti haqida, biz ushbu maqola doirasida server joylashgan Ubuntu operatsion tizimining so'nggi versiyasini misol qilib keltirgan holda gaplashmoqchimiz.

Ubuntu-da SSH-ni sozlash

Agar siz server va mijoz shaxsiy kompyuterlarida o'rnatishni hali tugatmagan bo'lsangiz, dastlab buni qilishingiz kerak, chunki butun protsedura juda oddiy va ko'p vaqt talab qilmaydi. Ushbu mavzu bo'yicha batafsil ma'lumot olish uchun quyidagi havoladagi boshqa maqolamizga qarang. Shuningdek, u konfiguratsiya faylini tahrirlash va SSH ishlashini sinash tartibini ko'rsatadi, shuning uchun bugungi kunda biz bir nechta boshqa vazifalarga to'xtalamiz.

Batafsil: Ubuntu-da SSH-serverni o'rnatish

RSA Key Pair-ni yaratish

Yangi o'rnatilgan SSH-da serverdan mijozga va aksincha ulanish uchun belgilangan kalitlar mavjud emas. Ushbu parametrlarning barchasi protokol tarkibiy qismlarini qo'shgandan so'ng darhol qo'lda o'rnatilishi kerak. Kalit juftligi RSA algoritmi yordamida ishlaydi (Rivest, Shamir va Adleman ishlab chiquvchilarining nomlari uchun qisqa). Ushbu kriptotizim tufayli maxsus kalitlar maxsus algoritmlar yordamida shifrlangan. Ochiq kalit juftligini yaratish uchun siz faqat tegishli buyruqlarni konsolga kiritishingiz va paydo bo'lgan ko'rsatmalarga amal qilishingiz kerak.

- Bilan ishlashga o'ting "Terminal" har qanday qulay usul, masalan, uni menyu yoki tugmalar birikmasi orqali ochish Ctrl + Alt + T.

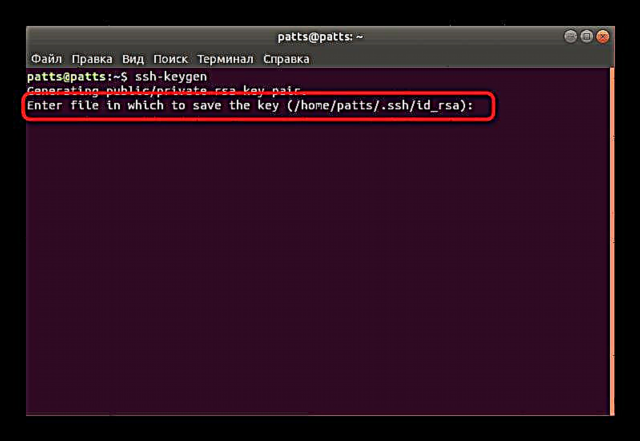

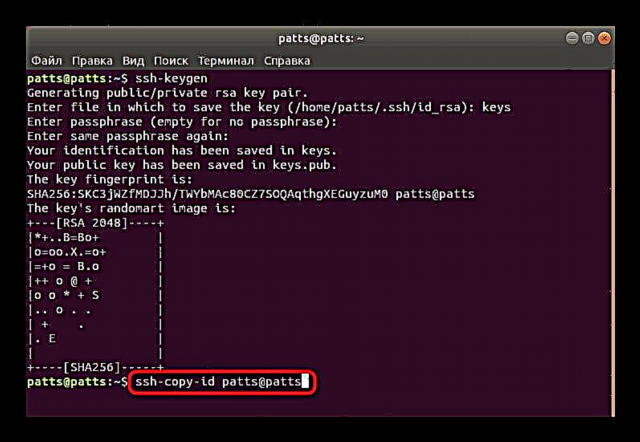

- Enter buyrug'i

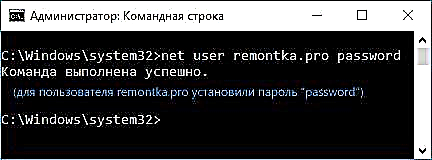

ssh-keygentugmachasini bosing Kirish. - Sizdan kalitlar saqlanadigan faylni yaratish so'raladi. Agar siz ularni odatiy joyda qoldirmoqchi bo'lsangiz, ustiga bosing Kirish.

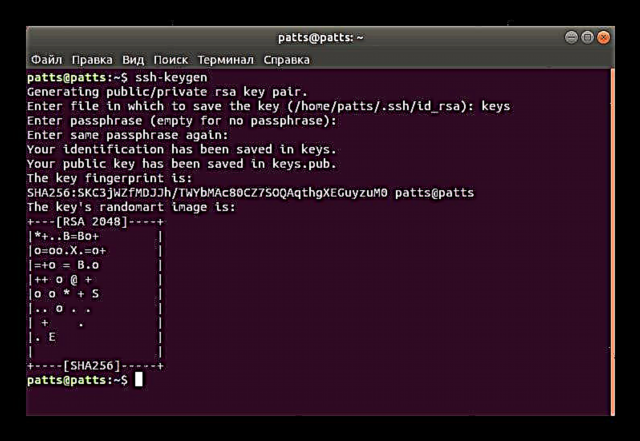

- Ochiq kalit shifrli ibora bilan himoyalangan bo'lishi mumkin. Agar siz ushbu parametrdan foydalanmoqchi bo'lsangiz, paydo bo'lgan qatorga parol yozing. Kiritilgan belgilar aks etmaydi. Yangi qatorda siz uni takrorlashingiz kerak bo'ladi.

- Keyinchalik, siz kalit saqlanganligi to'g'risida xabar olasiz va siz uning tasodifiy grafik tasviri bilan tanishishingiz mumkin.

Endi maxfiy va ochiq kalitlar juftligi yaratilgan bo'lib, ular keyinchalik kompyuterlar o'rtasida ulanishda qo'llaniladi. Muvaffaqiyatli bo'lishi uchun faqat SSH-ning autentifikatsiyasi uchun serverga kalitni qo'yish kerak.

Umumiy kalitni serverga nusxalash

Kalitlarni nusxalashning uchta usuli mavjud. Ularning har biri, masalan, usullardan biri ishlamasa yoki ma'lum bir foydalanuvchi uchun mos kelmasa, turli vaziyatlarda eng maqbul bo'ladi. Biz eng sodda va samarali bo'lganlardan boshlab, uchta variantni ko'rib chiqishni taklif qilamiz.

Variant 1: ssh-copy-id buyrug'i

Jamoassh-copy-idU operatsion tizimga kiritilgan, shuning uchun uni ishlatish uchun qo'shimcha qismlarni o'rnatishingiz shart emas. Kalitni nusxalash uchun oddiy sintaksisga amal qiling. Ichida "Terminal" kiritishi kerakssh-copy-id foydalanuvchi nomi @ remote_hostqayerda foydalanuvchi nomi @ remote_host masofadagi kompyuterning nomi.

Birinchi marta ulanganda sizga xabarnoma matni keladi:

"203.0.113.1 (203.0.113.1)" host haqiqiyligini aniqlab bo'lmadi.

ECDSA kalit barmoq izi fd: dd: d4: f9: 77: fe: 73: 84: e1: 55: 00: reklama: d6: 6d: 22: fe.

Haqiqatan ham ulanishni davom ettirmoqchimisiz (ha / yo'q)? ha

Siz variantni ko'rsatishingiz kerak ha ulanishni davom ettirish uchun. Shundan so'ng, yordam dasturi mustaqil ravishda kalitni fayl shaklida qidiradiid_rsa.pubbundan oldin yaratilgan. Muvaffaqiyatli bo'lsa, quyidagi natija ko'rsatiladi:

/ usr / bin / ssh-copy-ID: INFO: yangi kalit (lar) bilan tizimga kirish, allaqachon o'rnatilganlarni o'chirib tashlash.

/ usr / bin / ssh-copy-ID: INFO: 1 kalit (lar) o'rnatilishi kerak - agar hozirda yangi kalitlarni o'rnatish kerak bo'lsa

[email protected] paroli:

Yordamchi dastur unga kirishi uchun masofaviy xostdan parolni belgilang. Asbob ma'lumotlarni ochiq kalitlar faylidan nusxa ko'chiradi ~ / .ssh / id_rsa.pub, shundan so'ng ekranda xabar paydo bo'ladi:

Endi "ssh '[email protected]'" bilan kompyuterga kirishga urinib ko'ring.Qo'shilgan kalit (lar) soni: 1

va faqat kerakli kalit (lar) qo'shilganligiga ishonch hosil qiling.

Bunday matnning paydo bo'lishi, kalit uzoq kompyuterga muvaffaqiyatli yuklanganligini anglatadi va endi ulanish bilan bog'liq muammolar bo'lmaydi.

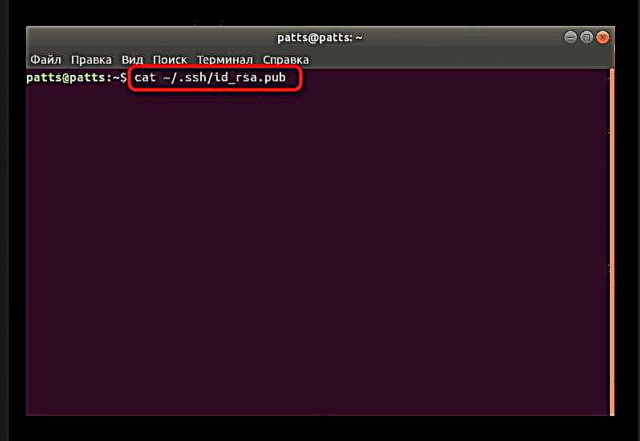

2-variant: SSH orqali ochiq kalitdan nusxa oling

Agar siz yuqorida aytib o'tilgan yordam dasturidan foydalana olmasangiz, lekin uzoq SSH serveriga kirish uchun parolingiz bo'lsa, foydalanuvchi kalitingizni qo'lda yuklashingiz mumkin va shu bilan ulanishda yanada barqaror autentifikatsiyani ta'minlaysiz. Ushbu buyruq uchun ishlatiladi mushuk, bu fayldan ma'lumotlarni o'qiydi va keyin ular serverga yuboriladi. Konsolda chiziqni kiritish kerak

mushuk ~ / .ssh / id_rsa.pub | ssh foydalanuvchi nomi @ remote_host "mkdir -p ~ / .ssh && touch ~ / .ssh / vakolatli_keys && chmod -R go = ~ / .ssh && cat >> ~ / .ssh / vakolatli_keys".

Xabar paydo bo'lganda

"203.0.113.1 (203.0.113.1)" host haqiqiyligini aniqlab bo'lmadi.

ECDSA kalit barmoq izi fd: dd: d4: f9: 77: fe: 73: 84: e1: 55: 00: reklama: d6: 6d: 22: fe.

Haqiqatan ham ulanishni davom ettirmoqchimisiz (ha / yo'q)? ha

ulanishni davom eting va serverga kirish uchun parolni kiriting. Shundan so'ng, ochiq kalit avtomatik ravishda konfiguratsiya faylining oxiriga ko'chiriladi. vakolatli_keys.

3-variant: ochiq kalitni qo'lda nusxalash

Agar SSH server orqali masofaviy kompyuterga kirish imkoni bo'lmasa, yuqorida ko'rsatilgan barcha harakatlar qo'lda bajariladi. Buning uchun avval buyruq orqali server kompyuteridagi asosiy ma'lumotlarni bilib olingmushuk ~ / .ssh / id_rsa.pub.

Ekranda quyidagi qator ko'rsatiladi:ssh-rsa + belgilar to'plami klavishi == demo @ test. Shundan so'ng, masofadan turib qurilmada ishlashga o'ting, u erda yangi katalog yaratingmkdir -p ~ / .ssh. U qo'shimcha ravishda fayl yaratadivakolatli_keys. Keyin, oldin o'rgangan kalitni joylashtiringecho + ommaviy kalit satri >> ~ / .ssh / author_keys. Shundan so'ng, siz parollarni ishlatmasdan server bilan haqiqiyligini tekshirishga harakat qilishingiz mumkin.

Yaratilgan kalit yordamida serverda autentifikatsiya

Oldingi bo'limda siz masofaviy kompyuter kalitini serverga nusxalashning uchta usuli haqida bilib oldingiz. Bunday harakatlar sizga parolni ishlatmasdan ulanishga imkon beradi. Ushbu protsedura buyruq satri orqali kirish orqali amalga oshiriladishh ssh foydalanuvchi nomi @ remote_hostqayerda foydalanuvchi nomi @ remote_host - istalgan kompyuterning foydalanuvchi nomi va xosti. Birinchi marta ulanganda, sizga notanish aloqa haqida xabar beriladi va tanlash orqali davom etishingiz mumkin ha.

Agar kalit juftligini yaratish paytida parol kiritilmagan bo'lsa, ulanish avtomatik ravishda amalga oshiriladi. Aks holda, SSH bilan ishlashni davom ettirish uchun avval uni kiritishingiz kerak.

Parol haqiqiyligini o'chirib qo'yish

Kalitni nusxalashning muvaffaqiyatli konfiguratsiyasi, parolni ishlatmasdan serverga kirish mumkin bo'lgan vaziyatda ko'rib chiqiladi. Shunga qaramay, ushbu usulda autentifikatsiya qilish qobiliyati buzg'unchilarga parolni buzish vositalaridan foydalanish va xavfsiz ulanishni buzishga imkon beradi. SSH konfiguratsiya faylida parolni kiritishni butunlay o'chirib qo'yish orqali o'zingizni bunday holatlardan himoya qilish mumkin bo'ladi. Buning uchun quyidagilar talab qilinadi:

- Ichida "Terminal" buyruq yordamida muharrir orqali konfiguratsiya faylini oching

sudo gedit / etc / ssh / sshd_config. - Chiziqni toping "Parol autentifikatsiyasi" va belgini olib tashlang # boshida parametrni buzish uchun.

- Qiymatni quyidagiga o'zgartiring yo'q va joriy konfiguratsiyani saqlang.

- Muharrirni yoping va serverni qayta ishga tushiring

sudo systemctl ssh-ni qayta yoqing.

Parol bilan autentifikatsiya qilish o'chiriladi va faqat RSA algoritmi yordamida maxsus yaratilgan kalitlar yordamida serverga kirish mumkin bo'ladi.

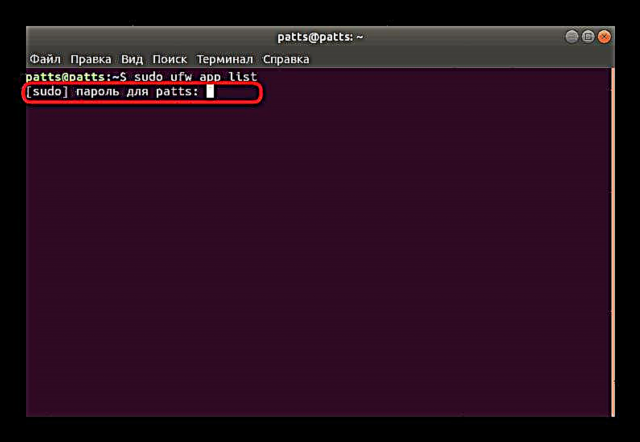

Standart devorni sozlang

Ubuntu-da standart xavfsizlik devori Asoratlanmagan himoya devori (UFW) hisoblanadi. Bu sizga tanlangan xizmatlar uchun ulanishlarni amalga oshirishga imkon beradi. Har bir dastur ushbu vositada o'z profilini yaratadi va UFW ularni boshqaradi, ulanishlarga ruxsat beradi yoki o'chiradi. Ro'yhatga qo'shib SSH profilini o'rnatish quyidagicha:

- Buyruq orqali xavfsizlik devori profillarining ro'yxatini oching

sudo ufw ilovalar ro'yxati. - Ma'lumotni namoyish qilish uchun hisob qaydnomangiz parolini kiriting.

- Siz mavjud dasturlarning ro'yxatini ko'rasiz, ular orasida OpenSSH bo'lishi kerak.

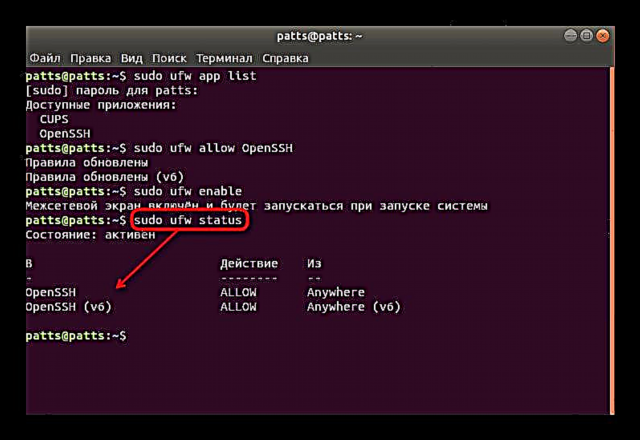

- Endi SSH orqali ulanishga ruxsat berish kerak. Buni amalga oshirish uchun uni foydalanishga ruxsat berilgan profillar ro'yxatiga qo'shing

sudo ufw OpenSSH-ga ruxsat berish. - Qoidalarni yangilab, xavfsizlik devorini yoqing,

sudo ufw yoqish. - Ulanish ruxsat etilganligiga ishonch hosil qilish uchun siz ko'rsatmalar berishingiz kerak

sudo ufw holati, shundan so'ng siz tarmoq holatini ko'rasiz.

Ubuntu-da SSH-ni sozlash bo'yicha ko'rsatmalarimizni to'ldiramiz. Konfiguratsiya faylini va boshqa parametrlarni qo'shimcha sozlash har bir foydalanuvchi tomonidan uning so'roviga binoan amalga oshiriladi. SSH-ning barcha tarkibiy qismlarining harakati bilan protokolning rasmiy hujjatlarida tanishishingiz mumkin.