Ba'zi foydalanuvchilar ikkita kompyuter o'rtasida xususiy virtual tarmoq yaratishga qiziqishmoqda. Vazifaga VPN texnologiyasi (Virtual Private Network) yordamida erishiladi. Ulanish ochiq yoki yopiq yordamchi dasturlar va dasturlar orqali amalga oshiriladi. Muvaffaqiyatli o'rnatish va barcha tarkibiy qismlarni konfiguratsiyadan so'ng, protsedura tugallangan deb hisoblanadi va ulanish himoyalangan. Keyinchalik, Linux yadrosiga asoslangan operatsion tizimda OpenVPN mijozi orqali texnologiyani amalga oshirishni batafsil muhokama qilishni istaymiz.

Linux-ga OpenVPN-ni o'rnating

Aksariyat foydalanuvchilar Ubuntu-ga asoslangan tarqatish vositalaridan foydalanganligi sababli, bugungi kunda ko'rsatmalar ushbu versiyalarga asoslanadi. Boshqa holatlarda, siz OpenVPN-ni o'rnatish va sozlashdagi tub farqni sezmaysiz, agar siz tizimingiz rasmiy hujjatlarida o'qishingiz mumkin bo'lgan tarqatish sintaksisiga amal qilmasangiz. Har bir harakatni batafsil tushunish uchun siz butun jarayon bilan bosqichma-bosqich tanishishingizni tavsiya qilamiz.

Shuni yodda tutingki, OpenVPNning ishlashi ikkita tugun (kompyuter yoki server) orqali amalga oshiriladi, ya'ni o'rnatish va sozlash ulanishning barcha ishtirokchilariga tegishli. Keyingi qo'llanmamiz asosan ikkita manba bilan ishlashga qaratiladi.

1-qadam: OpenVPN-ni o'rnating

Albatta, siz barcha kerakli kutubxonalarni kompyuterlarga qo'shib boshlashingiz kerak. Faqatgina o'rnatilgan OS vazifani bajarish uchun ishlatilishiga tayyor bo'ling. "Terminal".

- Menyuni oching va konsolni ishga tushiring. Bundan tashqari, buni tugmalar birikmasini bosib amalga oshirishingiz mumkin. Ctrl + Alt + T.

- Buyruqni ro'yxatdan o'tkazish

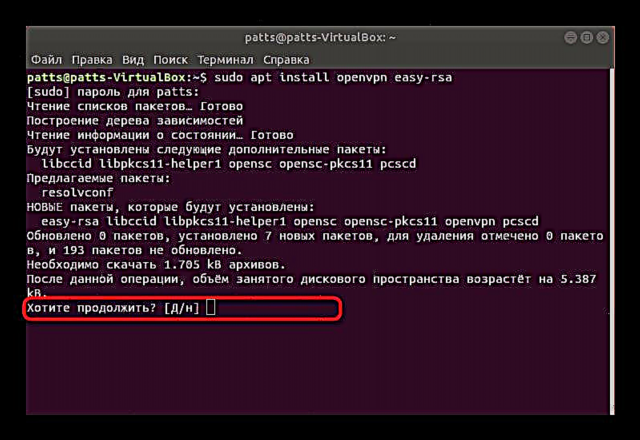

sudo apt installvvn-oson o'rnatishbarcha kerakli omborlarni o'rnatish uchun. Kirishdan so'ng, ustiga bosing Kirish. - Superuser hisobi uchun parolni ko'rsating. Yozish paytida belgilar maydonda ko'rsatilmaydi.

- Tegishli variantni tanlab, yangi fayllar qo'shilishini tasdiqlang.

O'rnatish ikkala qurilmada ham amalga oshirilgandan keyingina keyingi bosqichga o'ting.

2-qadam: Sertifikatlashtirish markazini yaratish va sozlash

Xususiylashtirish markazi ochiq kalitlarni tekshirish uchun javobgardir va kuchli shifrlashni ta'minlaydi. U boshqa foydalanuvchilar ulanadigan qurilmada yaratilgan, shuning uchun kerakli kompyuterda konsolni oching va quyidagi amallarni bajaring:

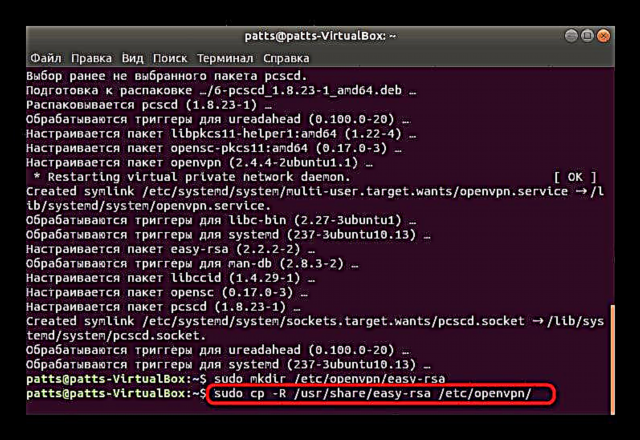

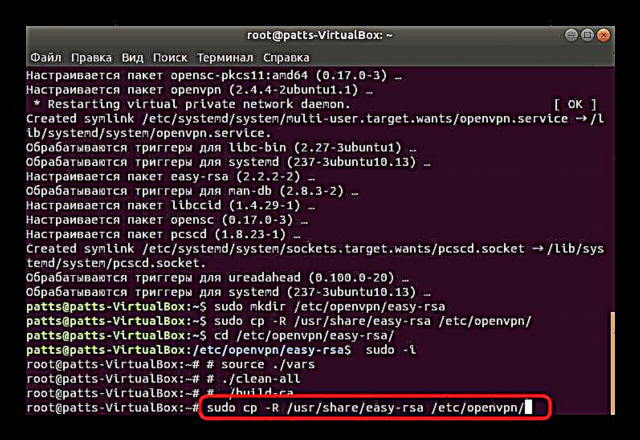

- Birinchidan, barcha tugmachalarni saqlash uchun papka yaratiladi. Siz uni istalgan joyga joylashtirishingiz mumkin, ammo xavfsiz joyni tanlash yaxshidir. Buyruqdan foydalaning

sudo mkdir / etc / openvpn / easy-rsaqayerda / etc / openvpn / easy-rsa - katalog yaratish uchun joy. - Keyinchalik, ushbu papkaga oson rsa plagin skriptlarini joylashtirish kerak bo'ladi va bu orqali amalga oshiriladi

sudo cp -R / usr / share / easy-rsa / etc / openvpn /. - Tayyorlangan katalogda sertifikatlashtirish idorasi yaratiladi. Avval ushbu jildga o'ting

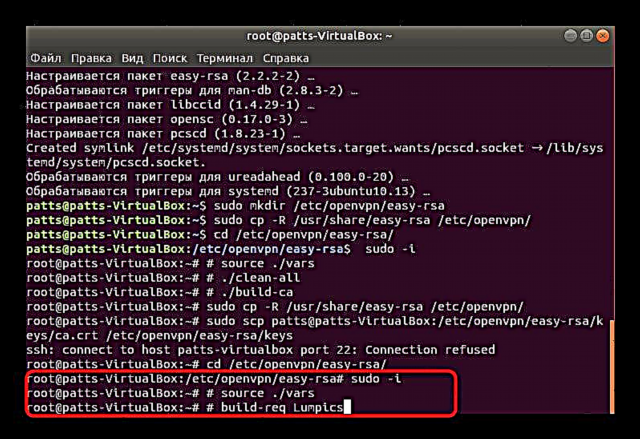

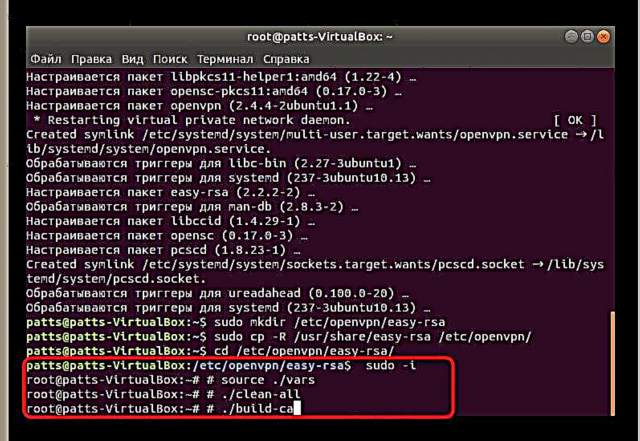

cd / etc / openvpn / easy-rsa /. - Keyin quyidagi buyruqni maydonga qo'ying:

sudo -i

# manba ./vars

# ./clean-all

# ./build-ca

Hozircha server kompyuterini yolg'iz qoldirish va mijoz qurilmalariga o'tkazish mumkin.

3-qadam: Mijoz sertifikatlarini sozlash

To'g'ri ishlaydigan xavfsiz ulanishni tashkil qilish uchun quyida sizga ko'rsatiladigan ko'rsatmalar har bir mijoz kompyuterida bajarilishi kerak.

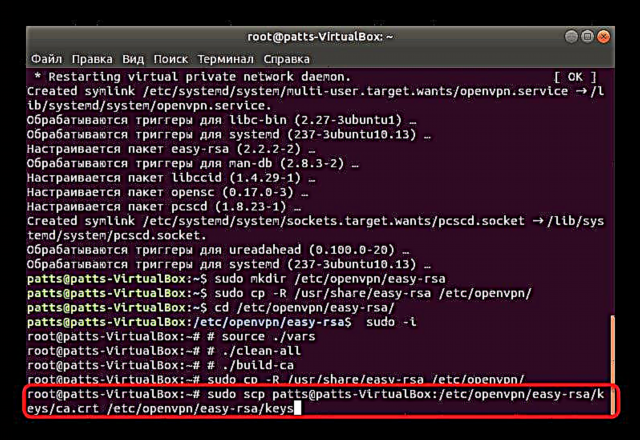

- Konsolni oching va buyruqni u erda yozing

sudo cp -R / usr / share / easy-rsa / etc / openvpn /barcha kerakli skriptlarni nusxalash. - Ilgari, shaxsiy kompyuterda alohida sertifikat fayli yaratildi. Endi siz uni nusxalashingiz va boshqa tarkibiy qismlar bilan papkaga joylashtirishingiz kerak. Buning eng oson usuli - bu jamoa orqali.

sudo scp username @ host: /etc/openvpn/easy-rsa/keys/ca.crt / etc / openvpn / easy-rsa / tugmalariqayerda foydalanuvchi nomi @ xost - yuklab olinadigan uskunaning manzili. - Keyinchalik u orqali ulanishi uchun faqat shaxsiy maxfiy kalitni yaratish qoladi. Buni skriptni saqlash papkasiga o'ting

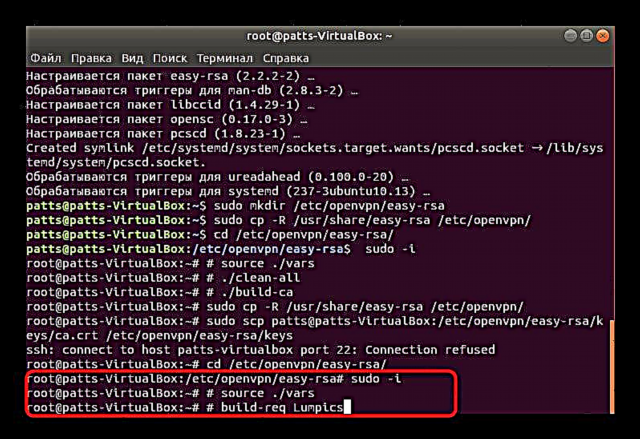

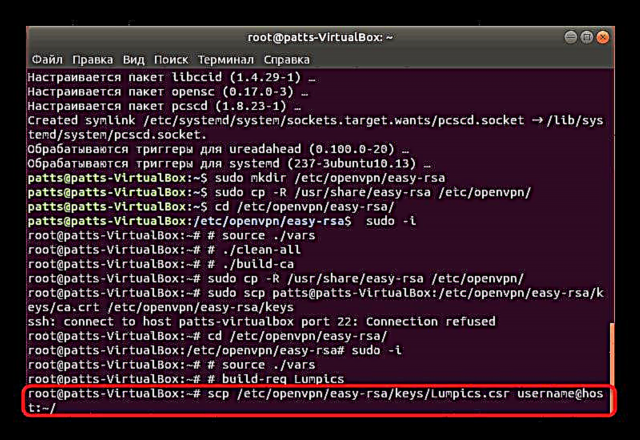

cd / etc / openvpn / easy-rsa /. - Fayl yaratish uchun buyruqdan foydalaning:

sudo -i

# manba ./vars

# qurish-req Qisqa gaplar

Lumpics bu holda, ko'rsatilgan fayl nomi. Yaratilgan kalit qolgan klavishlar bilan bitta katalogda bo'lishi kerak.

- Ulanishning haqiqiyligini tasdiqlash uchun faqat server kirish qurilmasiga tayyor kirish kalitini yuborish kifoya. Bu yuklab olish buyrug'i yordamida amalga oshiriladi. Kirishingiz kerak

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr username @ host: ~ /qayerda foydalanuvchi nomi @ xost yuboradigan kompyuterning nomi va Lumpics.csr - kalit bilan fayl nomi. - Kompyuterning kompyuterida kalitni tasdiqlang

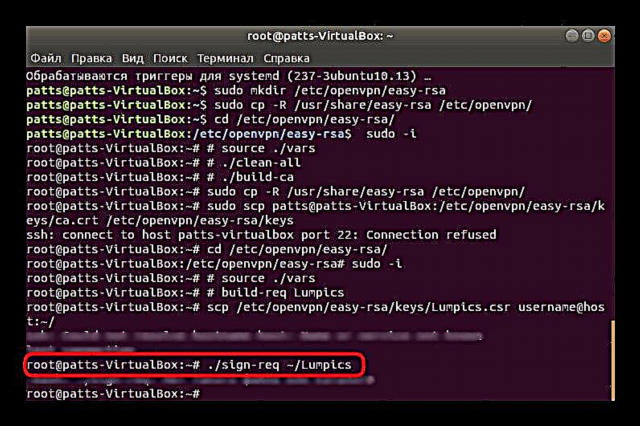

./sign-req ~ / lumpicsqayerda Lumpics - fayl nomi. Shundan so'ng, hujjatni orqaga qaytaringsudo scp foydalanuvchi nomi @ xost: /home/Lumpics.crt / etc / openvpn / easy-rsa / tugmalari.

Bu erda barcha dastlabki ishlar yakunlandi, faqat OpenVPN-ni normal holatga keltirish qoladi va siz bir yoki bir nechta mijozlar bilan shaxsiy shifrlangan aloqadan foydalanishni boshlashingiz mumkin.

4-qadam: OpenVPN-ni sozlash

Keyingi qo'llanma mijoz va serverni ham qamrab oladi. Biz hamma narsani harakatlarga qarab ajratamiz va mashinalardagi o'zgarishlar haqida ogohlantiramiz, shuning uchun siz faqat ko'rsatmalarga amal qilishingiz kerak.

- Avval buyruq yordamida server kompyuterida konfiguratsiya faylini yarating

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Mijoz qurilmalarini sozlashda ushbu fayl alohida yaratilishi kerak. - Birlamchi qiymatlarni tekshiring. Ko'rib turganingizdek, port va protokol standartlar bilan bir xil, ammo qo'shimcha parametrlar yo'q.

- Yaratilgan konfiguratsiya faylini muharrir orqali ishga tushiring

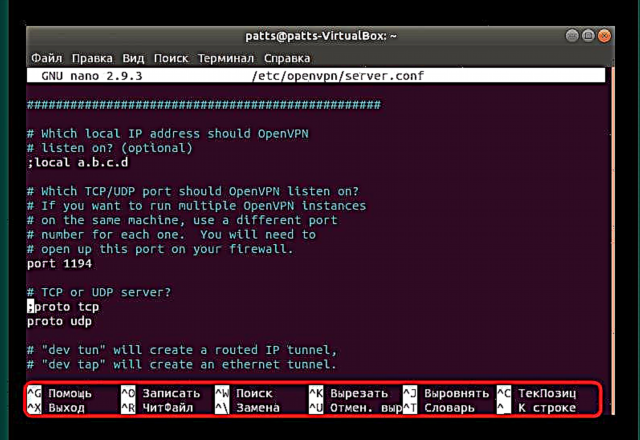

sudo nano /etc/openvpn/server.conf. - Biz barcha qiymatlarni o'zgartirish tafsilotlariga kirmaymiz, chunki ba'zi holatlarda ular individualdir, lekin fayldagi standart chiziqlar bo'lishi kerak va shunga o'xshash rasm quyidagicha ko'rinadi:

porti 1194

proto udp

comp-lzo

sozlash

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

sertifikat /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topologiya pastki tarmog'i

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtBarcha o'zgarishlar tugagandan so'ng, sozlamalarni saqlang va faylni yoping.

- Server qismi bilan ishlash tugallandi. Yaratilgan konfiguratsiya fayli orqali OpenVPN-ni ishga tushiring

openvpn /etc/openvpn/server.conf. - Keling, mijoz qurilmalariga tushamiz. Yuqorida ta'kidlab o'tilganidek, sozlamalar fayli ham bu erda yaratilgan, ammo bu safar u paketdan chiqarilmagan, shuning uchun buyruq quyidagicha ko'rinadi:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Faylni yuqorida ko'rsatilgan tarzda ishlating va quyidagi qatorlarni qo'shing:

mijoz.

sozlash

proto udp

masofali 194.67.215.125 1194

cheksiz chekinish

olijanob

persist-key

sozlash

ca /etc/openvpn/easy-rsa/keys/ca.crt

sertifikat /etc/openvpn/easy-rsa/keys/Sergiy.crt

kalit /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

fe'l 3Tahrirlash tugagach, OpenVPN-ni ishga tushiring:

openvpn /etc/openvpn/client.conf. - Buyruqni ro'yxatdan o'tkazish

ifconfigtizim ishlayotganiga ishonch hosil qilish uchun. Ko'rsatilgan barcha qiymatlar orasida interfeys mavjud bo'lishi kerak tun0.

Trafikni qayta yo'naltirish va serverning barcha mijozlari uchun Internetga kirish uchun siz quyidagi buyruqlarni ketma-ket faollashtirishingiz kerak.

sysctl -w net.ipv4.ip_forward = 1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTOUTING -o eth0 -j MASQUERADE

Bugungi maqolada siz server va mijoz tomonida OpenVPN ni o'rnatish va sozlash bilan tanishtirdingiz. Biz sizga ko'rsatilgan bildirishnomalarga e'tibor berishni maslahat beramiz "Terminal" va mavjud bo'lsa, xato kodlarini o'rganish. Bunday harakatlar ulanishda keyingi muammolarni oldini olishga yordam beradi, chunki muammoni tezkor hal qilish boshqa muammolar paydo bo'lishining oldini oladi.